Кракен сайт 18

Разделы торгового терминала Kraken Виды ордеров Для создания заявок на покупку/продажу криптовалюты на бирже доступны разные типы ордеров: от базовых до расширенных. Это позволяет еще более эффективно распоряжаться своим торговым капиталом. Всего на Кракен можно ввести 7 фиатных валют : USD, EUR, GBP, CAD, AUD, JPY, CHF. Допустим, вы инвестируете 100 долларов в Ethereum. Особенности торговля достижения кракен одна из немногих бирж, которая предлагает возможность добавления эффект рычага, ордера стоп-лосс и короткие ордера на продажу. Что такое Kraken: обзор Криптовалютная биржа была зарегистрирована в июле 2011 года: ее основал биткоин-энтузиаст Джесси Пауэлл. В случае, если оригинальная ссылка ссылка на Кракен Онион была заблокирована, можно воспользоваться зеркалом, чтобы продолжить пользоваться площадкой. Over The Counter) предполагает заключение сделок напрямую между контрагентами без участия биржи. Кракен Онион (Kraken Onion) - это популярная тор-площадка, которая является одной из самых больших и надежных на даркнете. Чтобы получить доступ к торговле, пользователь должен предоставить личные данные, в том числе о работе, а также документы об адресе кракен регистрации и фотографии. Пользователь получает звание «Корпоративный клиент» весь функционал торговой площадки и отсутствие любых ограничений. Категории на проекте Kraken бывают двух типов: мейкер спекулянт создаёт сделку, которая предлагается другим инвесторам. Как купить и продать криптовалюту Чтобы создать ордер на покупку/продажу: На странице торгов выбираем валютную пару, например, покупаем. В заключение, Kraken Darknet - это один из лучших магазинов на даркнете, который предлагает широкий ассортимент "любых" товаров. Кроме этого, биржа берёт плату за осуществление вывода (510) и ввода (560) фиатных валют. На этой площадке можно купить различные товары, начиная от запрещенных веществ и заканчивая различными услугами. Kraken даркнет ссылка Если вы не можете получить доступ к Kraken Darknet через официальный сайт, есть несколько других ссылок, которые могут помочь вам найти рабочую ссылку на магазин. Kraken предлагает своим пользователям возможность мониторинга данных о криптовалютах, ценах, графиках и соответствующей информации по этому вопросу. Кроме сделок на спотовом рынке можно использовать Kraken Futures для торговли фьючерсами, в том числе с кредитным плечом. Etana предлагает конвертацию валюты для широкого спектра фиатных валют. Как видите, быстрый переход на рынок Kraken Darknet не так уж и сложен. Инструкция о том, как пополнить счет фиатными валютами, есть на сайте биржи. Вы решаете использовать рычаг. Есть также несколько дополнительных возможностей для заработка: стекинг, партнерская программа, Bug Bounty. Это делает площадку одним из лучших выборов для покупки на даркнете. Kraken Darknet имеет простой и удобный интерфейс, который делает покупки на площадке очень сайт простыми и удобными. Напомним, что японская биткоин-биржа. Это официальный сайт Kraken Darknet. Ссылка на Kraken Darknet. Если основная ссылка на магазин не работает, можно попробовать использовать зеркало. Требования к операциям по карте: Пользователь должен быть жителем одной из стран, где биржа предоставляет свои услуги; Аккаунт должен быть верифицирован до Стандартного или Про уровня; Имя на карте должно совпадать с именем в аккаунте Kraken; Карта должна поддерживать 3D Secure version 1 (3DSv1). Например, за вывод BTC придется заплатить 0,0005 XBT (тикер биткоина на бирже ). Это позволило Kraken занять 43 место в списке криптобирж мира с самым высоким 24-часовым объемом торгов. Здесь же найдете информацию о комиссиях и лимитах на ввод фиата. Чтобы не искать ссылку на сайт kraken darknet в интернете, вы можете воспользоваться специальными инструментами, которые помогут вам найти рабочее зеркало. Кроме того, площадка славится своими высококачественными товарами. 13.79 Проголосовало: 986 Автор статьи Задать вопрос Криптоэнтузиаст с 2017 года. Что такое Кракен Онион и как на него попасть? Что такое Kraken Darknet? Прописывается адрес криптокошелька и указывается сумма. Промежуточный уровень: пользователь должен провести проверку личности с использованием юридического документа (паспорт, ДНР). Пополнить счет на площадке пользователь может с помощью криптовалюты или банковского перевода. Заключение Kraken универсальная площадка для торговли криптовалютой, криптовалютными индексами и фьючерсами, ориентированная не международный рынок. При большом объеме биржа делает определенную скидку: чем активнее вы торгуете, тем меньше тратите на комиссии.

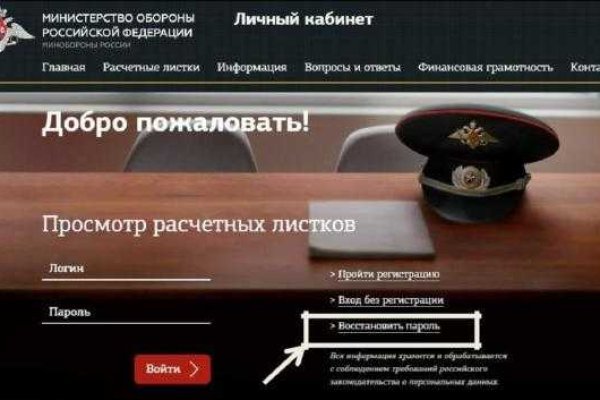

Кракен сайт 18 - Kra49.cc Вход на сайт главная страница

コンテンツへスキップHOMEご利用案内営業について施設料金キャンセルについてアクティビティ施設の利用ルール宿泊予約レンタルテントキャンプセットテーブルチェアセット焚き火セットBBQセットレンタル用品一覧カフェイベントブログお問い合わせアクセス秘密の夏休みイベント2019!Tweet

2019年『秘密の夏休みイベント』開催します!Tweet

投稿ナビゲーションこどもひみつむら2019(年間コース)6月!こどもひみつむら2019(年間コース)7月!“秘密の夏休みイベント2019!”への2件のフィードバックAugustMupより:2022年5月8日 09:25Срочный выкуп и срочная продажа квартир в Новосибирске:залоговые и ипотечные, неприватизированные, с долгами по ЖКХ иФССП, с материнским капиталом, под арестами и с торгов, закроем завас ипотечные и потребительские кредиты –выкуп квартиры агентством недвижимости返信acuddy より:2022年5月9日 06:55best herbal viagra generic viagra 100mg otc viagra返信コメントを残すコメントをキャンセルメールアドレスが公開されることはありません。 * が付いている欄は必須項目ですコメント* 名前 * メール * サイト 秘密の情報サバイバルキャンプ2022-4月こどもひみつむら2022(ジュニアコース)4月こどもひみつむら2022(年間コース)4月こどもひみつむら『サバイバルキャンプ』2022秘密村MTB<dig &ride day>0320カテゴリお問い合わせ秘密イベント検索: 秘密村アクセス〒431-3804静岡県浜松市天竜区龍山町大嶺1371-2>> GoogleMap お問い合わせ【TEL】 053-969-0755

(電話受付は9時から17時まで)

【Mail】 [email protected]お名前 (必須)

電話番号 (必須)

メールアドレス(必須)※携帯アドレス(ezweb,docomo)不可

メッセージ

© 2017 龍山秘密村 All RightsReserved.

Луковая маршрутизация (англ. Onion routing) — технология анонимного обмена информацией через компьютерную сеть. Сообщения неоднократно шифруются и потом отсылаются через несколько сетевых узлов, называемых луковыми маршрутизаторами. Каждый маршрутизатор удаляет слой шифрования, чтобы открыть трассировочные инструкции и отослать сообщения на следующий маршрутизатор, где все повторяется. Таким образом, промежуточные узлы не знают источника, пункта назначения и содержания сообщения. Маршрутизаторы были названы луковыми, так как слои шифрования подобны чешуйкам луковицы.Луковая маршрутизация была разработана Михаэлем Ридом, Паулем Сиверсоном и Дэвидом Голдшлагом, запатентована Военно-морскими силами США, выдан патент Соединенных Штатов № 6266704 (1998). По состоянию на 2009 год анонимная сеть Tor является доминирующей технологией, которая использует луковую маршрутизацию.СодержаниеИдея луковой маршрутизации состоит в том, чтобы сохранить анонимность отправителя и получателя сообщения и обеспечить защиту содержимого сообщения во время его передачи по сети.Луковая маршрутизация работает в соответствии с принципом смешанных соединений Чаума: сообщения передаются из источника к месту назначения через последовательность прокси («луковых маршрутизаторов»), которые перенаправляют сообщение в непредсказуемом направлении. Чтобы избежать «прослушивания» сообщений злоумышленником, между маршрутизаторами они передаются в зашифрованном виде. Преимущество луковой маршрутизации (и смешанных соединений в целом) состоит в том, что отпадает необходимость доверия каждому участвующему маршрутизатору. Даже если один или несколько из них окажутся взломанными, анонимное соединение все равно сможет быть установлено. Это достигается за счёт того, что каждый маршрутизатор в ЛМ-сети принимает сообщения, шифрует их заново и передает их на другой луковый маршрутизатор. Злоумышленник, имеющий возможность проводить мониторинг всех луковых маршрутизаторов в сети, теоретически может проследить путь сообщения через сеть. Но задача сильно усложняется, даже если злоумышленник имеет доступ к одному или нескольким маршрутизаторам на пути сообщения.Луковая маршрутизация не предоставляет гарантированной анонимности для отправителя или получателя от всех потенциальных прослушивающих — локальный прослушивающий может просматривать всё, что было отослано или получено с данного компьютера. Она обеспечивает высокую степень несвязности, затрудняя подслушивающему определять адреса того, кто сообщения посылает, и того, кто эти сообщения принимает. Луковая маршрутизация не дает абсолютной гарантии секретности, а, скорее, представляет собой континуум, где степень секретности — в основном функция количества участвующих маршрутизаторов против количества опасных, скомпрометированных или злонамеренных маршрутизаторов.Маршрутизатор в начале передачи выбирает случайное число промежуточных маршрутизаторов и генерирует сообщение для каждого, шифруя их симметричным ключом и указывая для каждого маршрутизатора, какой маршрутизатор будет следующим на пути. Для получения симметричного ключа («ключа сессии») с каждым из промежуточных маршрутизаторов производится начальное установление связи с использованием открытого ключа этого маршрутизатора, через маршрутизаторы, предшествующие ему в цепочке. В результате сообщения, передаваемые по цепочке, имеют «слоистую» структуру, в которой необходимо расшифровать внешние слои, чтобы получить доступ к внутреннему слою.Каждый маршрутизатор, получающий сообщение, «сдирает» слой с лука—расшифровывает своим ключом сессии содержимое сообщения: предназначенные этому маршрутизатору инструкции по маршрутизации и зашифрованное сообщение для маршрутизаторов, расположенных дальше по цепочке. Последний маршрутизатор снимает последний слой шифрования и отправляет сообщение адресату. Установленная цепочка остается доступной для двусторонней передачи данных в течение некоторого периода времени.Получатель запроса может отправить ответ по той же цепочке без ущерба для анонимности каждой из сторон. При этом слои шифрования, наоборот, «наращиваются» на каждом маршрутизаторе, пока ответ не достигнет отправителя запроса. Отправитель владеет всеми ключами сессии, используемыми в цепочке, и поэтому сможет расшифровать все слои: от внешнего, зашифрованного ближайшим к отправителю маршрутизатором в цепочке, до внутреннего, зашифрованного маршрутизатором, ближайшим к получателю запроса.У луковой маршрутизации есть несколько уязвимостей. Во-первых, она не обеспечивает защиты против анализа синхронизации. Если злоумышленник наблюдает за относительно слабо загруженным луковым маршрутизатором, он может определить, какие исходящие сообщения соответствуют каким входящим, анализируя время получения и отсылки сообщений. Анализу синхронизации можно противостоять путём буферизации нескольких сообщений и их передачи с использованием псевдослучайного временно́го алгоритма.Сети луковой маршрутизации также уязвимы для атак, вычисляющих пути маршрутизации. Луковые маршрутизаторы могут время от времени отключаться от сети и подключаться к ней. Любой путь передачи, который продолжает функционировать, не может проходить ни через отключённые маршрутизаторы, ни через маршрутизаторы, присоединившиеся к сети в последнее время. Это можно использовать для восстановления пути маршрутизации. В атаке другого типа злоумышленник, который контролирует луковый маршрутизатор, отслеживает сессии при изменениях пути. Если злоумышленник знает, как изменяется путь в ходе нескольких перестроений, он сможет точнее предположить, где находится первый маршрутизатор в цепи.Луковая маршрутизация не в состоянии защитить данные, проходящие через выходные узлы, при наличии полного доступа аналитика к передаваемому трафику (через сниффинг), и поэтому луковые сети не должны использоваться для передачи личной информации без использования конечной криптографии, такой, как TLS. Шведскому исследователю Дэну Эгерстаду удалось собрать около ста паролей от ящиков иностранных посольств, используя сниффинг[1].Tor править кодОсновная статья: Tor13 августа 2004 года на 13-м USENIX симпозиуме по безопасности Роджер Динглдайн, Ник Мэтьюсон и Паул Сиверсон представили Tor, луковый маршрутизатор второго поколения.Tor использует не оригинальную запатентованную луковую маршрутизацию, а телескопические схемы. Tor обеспечивает отличную секретность пересылки и использует очистку протокола снаружи слоя луковой маршрутизации, создавая в основном TCP-передачу. Он также обеспечивает низкий пинг, каталог серверов, конечную проверку целостности и вариативные политики выхода для маршрутизаторов. Ответные луковицы были заменены стыковочной системой, позволяющей иметь скрытые сервисы и веб-сайты. Псевдодомен верхнего уровня .onion используется для адресации в сети Tor.Исходный код Tor опубликован под лицензией BSD[2]. На сентябрь 2014 года насчитывается более 6000 публичных луковых маршрутизаторов[3].